DogWifTools 黑客攻击事件:给 Solana 社区的安全警钟

DogWifTools 因供应链攻击被植入恶意代码盗走约千万美元资产,提醒 Solana 用户在选择链上工具时应优先考虑安全、透明和拥有广泛用户基础的平台。

2025 年 1 月,DogWifTools 用户迎来了一场恶梦。作为一款广泛被用于伪造流动性以助推 Solana 链上“地毯式拉盘”(rug pull)的工具,DogWifTools 本应为诈骗者制造假象。然而,攻击者利用该工具中的恶意代码对用户展开报复,窃取了用户电脑中的敏感数据,并从他们的钱包中盗走了约 1000 万美元的加密资产。

攻击细节揭秘

供应链攻击的始末

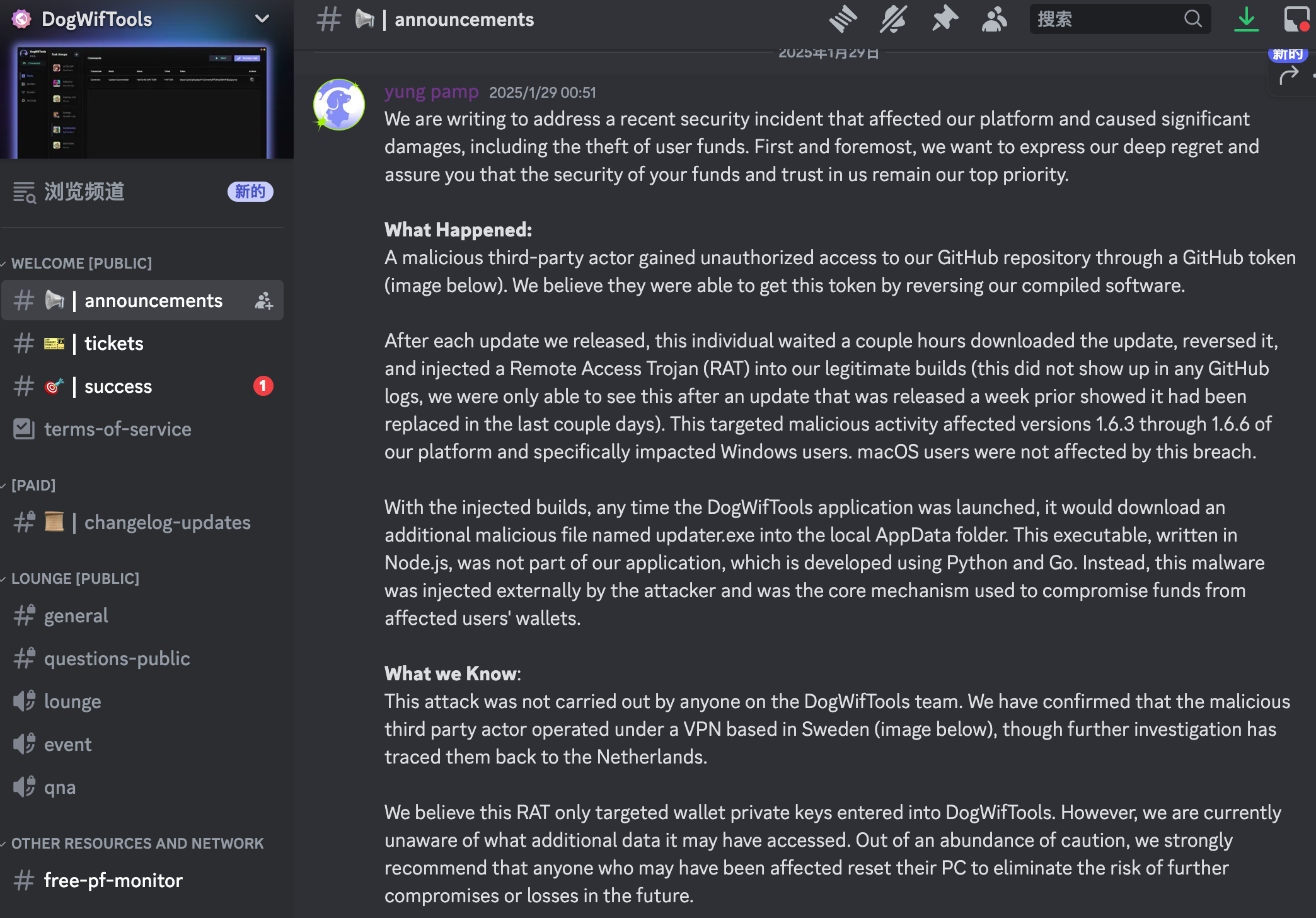

攻击者通过逆向工程从 DogWifTools 项目的 GitHub 仓库中提取了一个 GitHub Token,并借此获得了仓库的写入权限。利用这一权限,他们在 DogWifTools 1.6.3 至 1.6.6 版本发布后,仅数小时内更新了一个新版本,将远程访问木马(RAT)悄然注入到构建中。

这种供应链攻击模式正是当前网络安全领域一大隐患:攻击者利用合法工具的更新流程,悄无声息地植入恶意代码,进而窃取私钥、登录凭证及用户身份信息。

木马程序的功能与后果

注入的 RAT 能够扫描用户系统,搜集包括区块链私钥、加密交易所登录信息及用户身份证件在内的敏感数据。攻击者随后利用这些信息,不仅从受害者钱包中盗取了大量加密资产,更利用窃取的身份证件在 Binance 等交易所进行身份冒用,完成 KYC 后将盗来的资金进行提现。

攻击者的自我辩解

在一个发布于 TOR 的宣言中,攻击者声称所有受害者均为诈骗者,认为这种“报复”行为在道德上是正当的。尽管这种说辞难以让人接受,但事件本身无疑暴露了开发者在权限管理和代码安全方面的严重漏洞。

来自推特用户的愤怒:

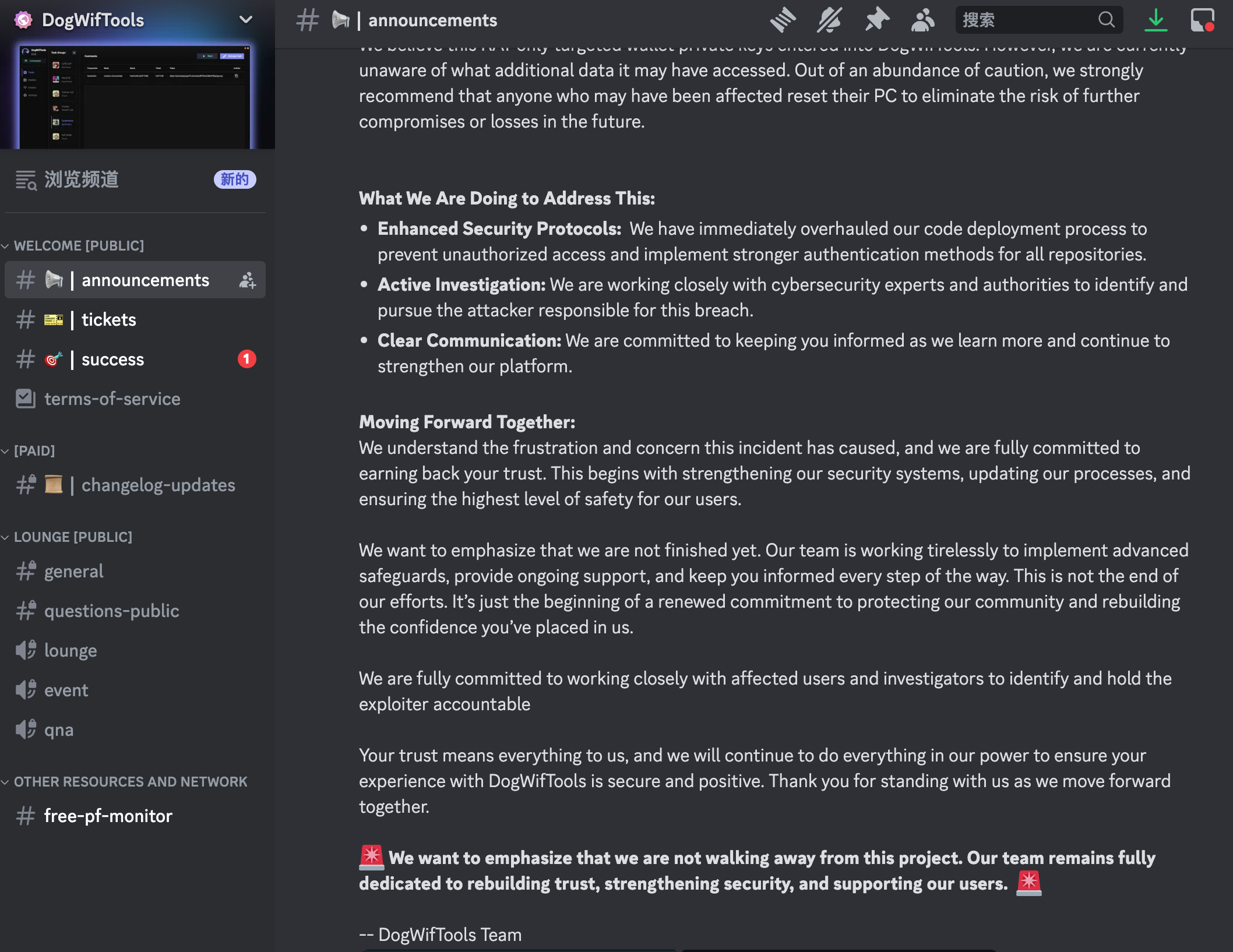

Dogwiftools 官方发言:

Dogwiftools 社区已禁止发言,但是用户仍然用表情在发泄愤怒

如何选择安全可靠的 Solana 链上工具

DogWifTools 的事件为整个社区敲响了警钟。对于链上工具,尤其是涉及钱包签名和资产管理的工具,安全性与透明度显得尤为重要。以下几点可作为选择和评估链上工具时的参考:

1. 优先选择浏览器网页工具

例如 slerftools 就是一款基于浏览器的工具。相比于需要下载安装的软件工具,网页工具在以下方面具有更高的安全性和透明度:

- 钱包签名安全性更高:通过浏览器进行签名操作,不需要将私钥暴露在本地软件中,从而降低被恶意软件窃取的风险。

- 更透明的操作过程:用户可以直接在浏览器中查看交易内容,所有交互过程公开透明,便于审计和监控。

2. 用户量与信用是重要保障

选择使用人数众多、长期口碑良好的工具可以大大降低风险。

- 大量用户的信任:slerftools 自推出以来已经为数以千万计的交易提供服务,广泛的用户基础意味着其开发团队在技术和安全性上经过了长时间的检验。

- 成熟的开发社区:大众化的工具通常有更完善的支持、快速的漏洞响应和更透明的开发流程。相比之下,一些冷门工具由于用户量小、缺乏广泛验证,其安全性更难以保障。

3. 权限管理与安全审查必不可少

- 检查工具请求的权限:在安装任何工具之前,务必仔细审查其所需权限。如果某个工具请求了与其功能无关的高风险权限,就需要提高警惕。

- 及时关注安全公告:开发者应定期发布安全审查报告,同时用户也需要密切关注社区内关于工具安全性的讨论和反馈,防止类似 DogWifTools 事件的再次发生。

结语

DogWifTools 的案例表明,即便是专门为“黑灰产”服务的工具,也可能因安全漏洞而遭受反噬。对于广大 Solana 用户和开发者来说,提高警惕、做好权限管理和选择拥有良好用户基础的链上工具,是保障数字资产安全的关键措施。未来,只有通过不断完善技术安全和透明度,才能为整个加密生态系统筑起一道坚固的防护墙。